谷歌Google提供了开放源代码ClusterFuzz

最近花姐发现有诸多的小伙伴们对于谷歌Google提供了开放源代码ClusterFuzz这个问题都颇为感兴趣的,大家也都想要及时了解到谷歌Google提供了开放源代码ClusterFuzz相关信息,那么花姐今天就来为大家梳理下具体的关于这个问题的一些消息吧。

模糊测试(或随机数据检查)是一种测试软件的技术。这个想法是将随机数据注入程序的输入中。如果程序失败(例如,由于崩溃或产生错误),则存在修复缺陷。

Google提供了开放源代码ClusterFuzz,这是用于随机数据检查的基础架构

它可以有效地检测经常造成严重安全后果的内存损坏错误。手动搜索这些问题既困难又费时,并且尽管执行了严格的代码检查实践,但错误仍会蔓延。

2016年12月,Google启动了OSS-Fuzz,以鼓励更多的开源开发人员使用Google用来识别Chrome中数百个安全性和稳定性问题的模糊技术。

“ OSS-Fuzz的目标是通过将高级的模糊测试技术与可扩展的分布式执行相结合,使通用软件基础结构更加安全和稳定。OSS-Fuzz将各种模糊处理引擎(最初是libFuzzer)与清理程序(最初是AddressSanitizer)结合在一起,并提供了具有ClusterFuzz的大规模分布式执行环境。”

2017年5月,Google宣布管理OSS-Fuzz的自动化机器人大军可以快速,轻松地为安全专家检测到潜在的错误或漏洞,每天处理10万亿个测试条目,并发现了1000个漏洞,其中包括264个潜在的安全漏洞,谷歌表示,过去五个月中有47个开源项目。这些漏洞包括FreeType2中的10个,FFmpeg中的17个,LibreOffice中的33个,SQLite 3中的8个,GnuTLS中的10个,PCRE2中的25个,gRPC中的9个和Wireshark中的7个漏洞。

发现的错误和潜在的安全问题包括缓冲区溢出问题,UAF漏洞(尤其是在释放后尝试访问内存),堆栈溢出和数据泄漏。但是,模糊测试不仅关注内存问题,例如逻辑错误。作为后者的一个示例,Google提到了OpenSSL(CVE-2017-3732)中的传播错误。

Google发现OSS-Fuzz报告了300多个超时和内存不足错误(其中75%已修复)。研究人员指出:“并非所有项目都将它们视为错误,但通过修复这些错误,OSS-Fuzz可以发现更多有趣的错误。”

Google宣布在开放源代码中提供ClusterFuzz

对于以非安全语言(例如C或C ++)编写的软件项目,模糊测试是确保其安全性和稳定性的关键因素。为了使模糊测试真正有效,它必须是连续的,大规模的,并已集成到软件项目的开发过程中。为了使这些功能可用于Chrome,我们编写了ClusterFuzz,这是一个运行在25,000多个内核上的模糊化基础架构。两年来,我们一直通过OSS-Fuzz为开源项目提供免费的ClusterFuzz服务。

今天,我们宣布ClusterFuzz现在是开源的,所有人都可以使用

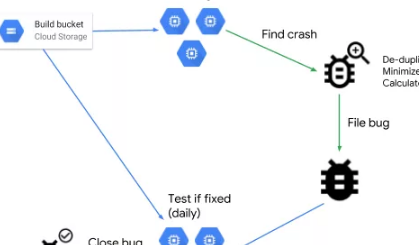

谷歌表示,已经开发ClusterFuzz八年了,以无缝集成到开发流程中,并简化发现和修复错误的任务。ClusterFuzz提供端到端的自动化,从错误检测和分类(准确的重复数据删除,二等分)到错误报告和错误报告的自动关闭。

ClusterFuzz已在Chrome中检测到16,000多个错误,并在集成到OSS-Fuzz的160多个开源项目中检测到11,000多个错误。它是Chrome开发过程和许多其他开源项目的组成部分。根据Google的说法,ClusterFuzz通常能够在引入缺陷的几小时内检测到错误,并在一天内检查补丁。